Любую известную Вам информацию, указывающую на нарушение авторских прав на ПО, просим направлять, можно анонимно, по адресу: antipirat@appp.ru

Аудит 1С

Методы проведения аудита установленных в организации программных продуктов семейства «1С:Предприятие», защищенных аппаратными ключами HASP и/или программными средствами

Ниже будет описана пошаговая экспресс-методика, которую можно использовать для выявления признаков нарушений порядка лицензионного использования программных продуктов «1С», в которых применяется программная или программно-аппаратная система защиты от несанкционированного использования.

Основная ее цель – убедиться, что у всех программ не повреждена и функционирует надлежащим образом система защиты – так называемые «технические средства защиты», предусмотренные правообладателем. Дело в том, что в соответствии с российским и международным законодательством «взлом» таких средств защиты (даже при условии приобретения оригинального программного продукта) приравнивается к нарушению авторских прав (статья 1299 ГК РФ и статья 272 УК РФ «Неправомерный доступ к охраняемой законом компьютерной информации»).

Системами, предотвращающими несанкционированное использование, снабжена технологическая платформа «1C:Предприятие» версий 7.х/8.х, тогда как типовые конфигурации выпускаемые фирмой «1С», в настоящее время защитой от копирования не снабжаются и поставляются с открытым программным кодом. В отношении типовых конфигураций применяются специальные методы установления легальности получения обновлений, которые, впрочем, мы здесь рассматривать не будем.

Итак, сосредоточимся на проверке легальности использования технологической платформы. Трудоемкость данной задачи будет определяться количеством обнаруженных программных файлов «1С» на исследуемых компьютерах.

ШАГ 1. Поиск программных файлов «1С» на жестких дисках компьютеров.

Данную процедуру необходимо повторить для каждого из обследуемых компьютеров, при этом компьютеры должны запускаться в своем обычном рабочем режиме – так, как с ними ежедневно работают сотрудники организации.

Воспользуйтесь стандартными средствами ОС Windows для поиска программных файлов на компьютере. Для этого в меню «Пуск» выберите пункт «Найти» – «Файлы и папки», далее введите поисковую строку «1cv*.exe». Функционал поиска можно вызвать также по F3, находясь в корневой папке соответствующего диска или в папке Компьютер («Этот компьютер»).

Если поиск не дал результатов, можно переходить к обследованию следующего компьютера.

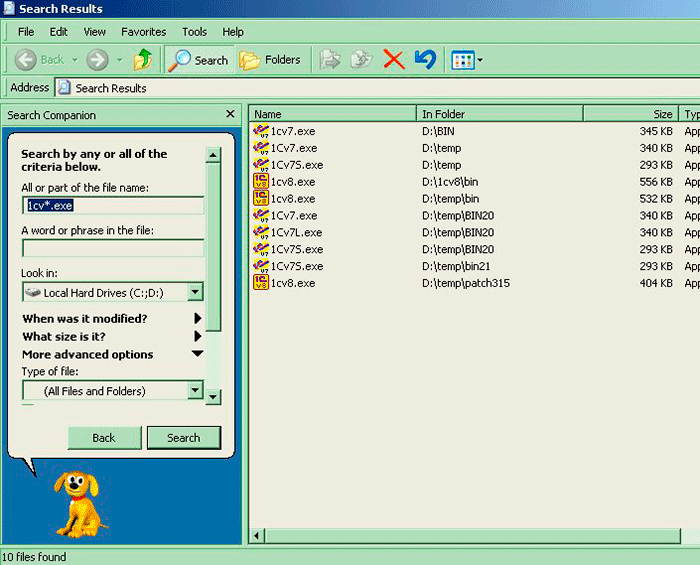

Если файлы присутствуют на жестком диске конкретного компьютера, окно с результатами поиска может выглядеть примерно так:

Окно с результатами поиска по маске «1cv*.exe»

На вышеприведенной иллюстрации видно, что на жестком диске нашлись файлы как версий «1C:Предприятие 8.х», так и версий «1C:Предприятие 7.7», причем в разных исполнениях – сетевых, локальных, сетевых для SQL – что само по себе подозрительно.

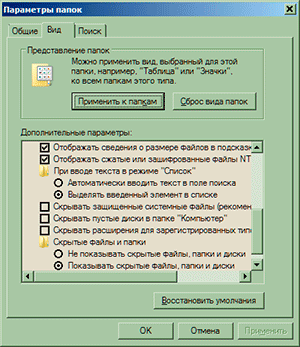

Важное замечание: для того, чтобы поиск дал полную картину, необходимо проверить настройки параметров папок и поиска на компьютере. Проводник должен отображать все файлы и папки, включая скрытые, сжатые и системные, а также показывать расширения файлов. В Windows 7 и выше в Проводнике в "параметрах поиска и папок" есть смысл выбрать поиск в сжатых архивах и в системных папках. Эта настройка позволит найти искомые файлы в архивах zip и cab, но, к сожалению, не даст результатов, если программные файлы упакованы в rar или 7zip или другой не поддерживаемый ОС формат.

|

|

|

Галочки «Отображать..» и «Показывать..» на вкладке Вид проставлены, галочки «Скрывать..» – наоборот сняты |

На вкладке Поиск включаем поиск в сжатых файлах и системных папках |

ШАГ 2. Проверка работоспособности обнаруженных программ

Чтобы понять, запускается ли каждая из найденных версий технологической платформы и работает ли надлежащим образом ее система защиты (не взломана ли) придется последовательно запустить каждый из обнаруженных программных файлов. Для этого в окошке с результатами поиска дважды кликните на соответствующем файле.

Если файлов слишком много и они записаны в каталогах с характерными названиями «patch» или «crack», есть повод для беспокойства. Файлы из каталогов «patch» или «crack», лучше не трогать до консультаций со специалистами – эти файлы могут быть модифицированы или заражены.

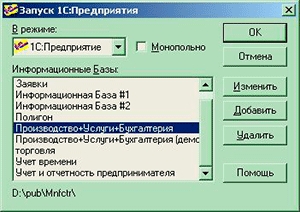

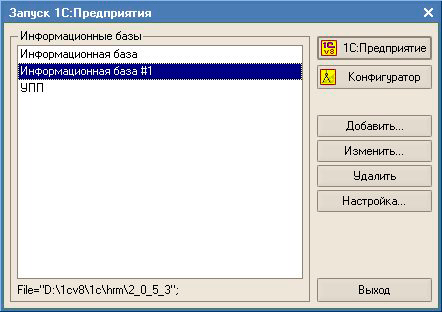

Итак, о работоспособности конкретного программного файла свидетельствует возможность запуска хотя бы одной информационной базы из окошка выбора конфигураций либо возможность создания новой (пустой) ИБ или конфигурации с помощью конфигуратора. Окошки могут выглядеть по-разному:

|

|

|

Запуск программы 1С:Предприятие 7.7 |

Запуск программы 1С:Предприятие 8.2 |

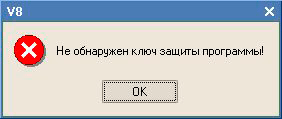

При правильно функционирующей системе защиты (не взломанной) после вышеуказанных манипуляций программа при отсутствии ключа, скорее всего, выдаст сообщение об ошибке, после чего закроется. Например, такое:

Сообщение об ошибке: запуск невозможен

Вместо сообщения «Не обнаружен ключ защиты программы!» могут демонстрироваться иные сообщения и диалоги со стороны системы защиты, например «Лицензия не обнаружена» с предложением получить лицензию.

Если при двойном клике на соответствующий файл программа не запустилась и не выдала каких-либо осмысленных сообщений со стороны системы защиты (т.е .про ключ или лицензию), это говорит о том, что данный файл, скорее всего, устарел, не используется для работы сотрудников и может быть удален из системы после консультаций с администратором и собственником ЭВМ.

Если программный файл работоспособен и программа запускается, необходимо закрыть программу, запомнить расположение файла и переходить к следующему шагу.

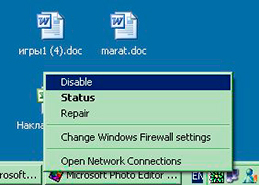

ШАГ 3. Проверка работоспособности обнаруженных программ при отключении от сети.

Для исключения версии о том, что программа запускается, потому что использует некий сетевой ключ, находящийся на другом компьютере или удаленном сервере, необходимо отключить осматриваемый компьютер от сети. Для этого надо разорвать все сетевые соединения, включая wifi и 3G/4G, желательно физически отсоединить от компьютера сетевой кабель.

|

|

|

Необходимо разорвать сетевые соединения |

Необходимо отсоединить сетевой кабель |

Далее необходимо повторить попытку запуска найденных файлов, как это описано на шаге 2.

Если после отключения компьютера от сети определенный программный файл перестал запускаться, но стало появляться сообщение про отсутствие ключа или лицензии, это признак того, что его система защиты функционирует надлежащим образом и можно приступать к тестированию других обнаруженных файлов.

Если отключение компьютера от сети никак не повлияло на работоспособность некоторых из найденных по маске «1cv*.exe» программ и они продолжают запускаться, необходимо закрыть эти программы и переходить к следующему шагу – собственно к поиску ключа или электронной лицензии.

ШАГ 4. Проверка работоспособности обнаруженных программ при отключении ключа защиты

Необходимо осмотреть системный блок отключенного от сети компьютера и определить, подключен ли к нему аппаратный ключ защиты.

Ключи защиты могут быть двух видов: для порта USB и для порта LPT.

|

|

|

USB ключ |

LPT ключ |

Если ключ аппаратной защиты обнаружен, его необходимо отсоединить от исследуемого компьютера. Далее необходимо повторить попытку запуска найденных файлов, как это описано на шаге 2.

Если после отсоединения аппаратного ключа запуск программы стал невозможен, система защиты функционирует надлежащим образом и можно переходить к тестированию других обнаруженных файлов.

Если аппаратный ключ к компьютеру не подключен или он вообще отсутствует, но программа при этом запускается, это может говорить о следующем:

- система защиты программы взломана и программа используется с нарушением лицензионных условий, либо

- тестируемая программа представляет собой: (а) базовую версию продукта «1С:Предприятие 7.7» или (б) платформу «1С:Предприятие» версий 8.0 и 8.1, с помощью которой пытаются открыть БАЗОВУЮ версию конфигурации, или (в) учебную версию программного продукта «1С:Предприятие 8» любой версии – они не снабжены системами защиты и для запуска не требуют наличия каких-либо ключей или лицензий, либо

- запускается платформа «1С:Предприятие 8.2», выпущенная позже 2010 г. (релизы начиная с 8.2.11) – эти версии могут быть запущены при наличии программной лицензии, в т.ч. без задействования аппаратных ключей, причем для запуска как базовых, так и ПРОФ версий конфигураций.

Для проверки второго предположения, не является ли запускаемая программа базовой версией «1С:Предприятие» или учебной версией, следует обратиться к свойствам исполняемого файла (в Проводнике OC Windows вызываются правой кнопкой мыши). Так, если мы говорим о версии для обучения (1cv8t.exe) - в свойствах файла указано «1C:Enterprise 8 (training edition)» - она не ищет ни ключей, ни электронных лицензий, сразу позволяет запустить базу.

Для проверки третьего из названных предположений можно переходить к Шагу 5

ШАГ 5. Проверка работоспособности системы защиты версий «1C:Предприятие 8.2» и выше, выпущенных после 2010 года

В штатном режиме система защиты современных версий «1C:Предприятие 8.х» при отсутствии подключения к сети ищет локальный ключ (аппаратный или программный), если находит на жестком диске программную лицензию, пытается определить базовый или ПРОФ функционал может быть задействован. Обход (взлом) средств защиты, как правило, направлен на эмулирование аппаратных ключей, т.е. программе начинает «казаться», что к компьютеру подсоединен аппаратный USB-ключ.

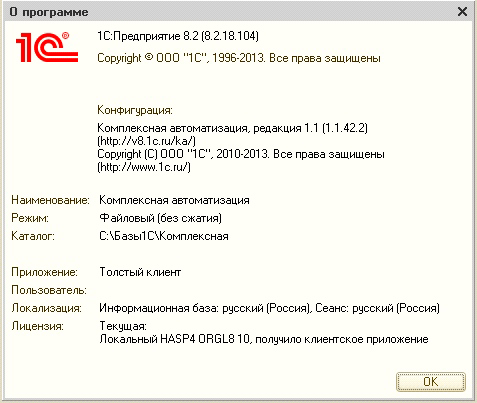

«1C:Предприятие 8.2» запустилось с информационной базой ПРОФ-конфигурации (“Комплексная автоматизация”), т.к. посчитало, что в настоящее время к компьютеру подключен аппаратный USB-ключ на 10 пользователей

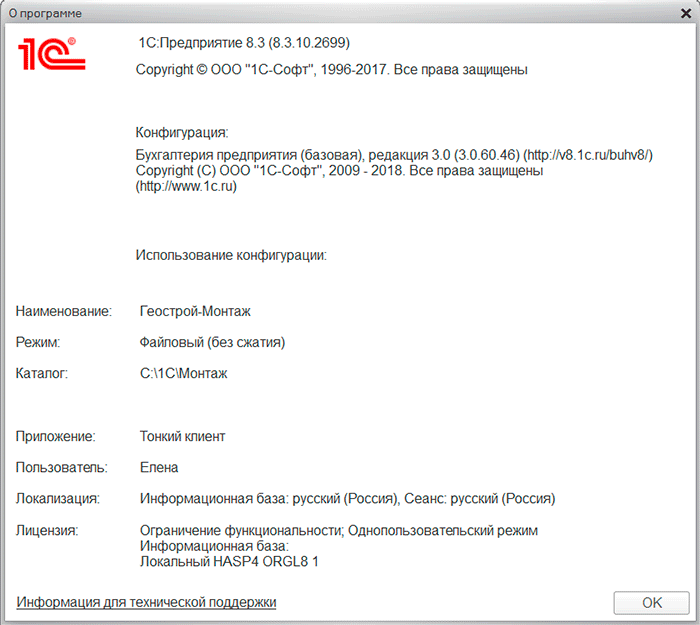

Важно научится правильно трактовать информацию о лицензии, которая отображается в диалоге «О программе» версий 8.3 и выше. В разделе Лицензия после первой записи о текущей используемой лицензии могут следовать строчки «Информационная база:» и далее отображаться история использовавшихся с данной конфигурацией ключей, в т.ч. в процессе ее конфигурирования. Например, как в данном случае:

«1C:Предприятие» v.8.3.10 запустилось с информационной базой (“БП базовая”), используя программную базовую лицензию («Ограничение функциональности»)

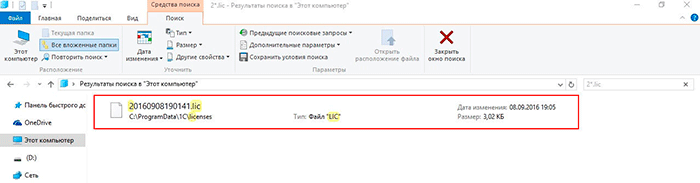

На вышеприведенной иллюстрации строчка после слов «Информационная база:» ссылающаяся на аппаратный ключ Локальный HASP 4 ORGL8 1 – это лишь историческая запись, и она не должна приниматься во внимание для оценки целостности системы защиты платформы. В данном случае платформа использует программную базовую лицензию. Есть смысл осуществить поиск файлов программных лицензий на носителях отсоединенного от ЛВС компьютера. Для этого воспользуйтесь стандартными средствами Windows для поиска программных файлов на компьютере: в меню «Пуск» выберите пункт «Найти» – «Файлы и папки», далее произведите поиск по маске *.lic.

Найденный средствами Windows 10 файл программной лицензии

Надо учитывать, что добросовестные пользователи легальных версий, как правило, единожды получают файл программной лицензии, и он в единственном экземпляре сохраняется на жестком диске компьютера, тогда как самих программ разных релизов на компьютере может быть установлено с десяток. Это связано с особенностью установки обновлений технологической платформы «1C:Предприятие 8.3», которая устанавливается на компьютер независимо от 1С:Предприятия 8.0, 1С:Предприятия 8.1, 1С:Предприятия 8.2, и при этом каждый новый релиз «1C:Предприятие 8.3» по умолчанию устанавливается в новый каталог, а старые релизы не удаляются.

Кроме наличия самого файла использование организацией программных лицензий должно подтверждаться специальным документом «Лицензия на <…>. Данные для получения лицензии». Этот бумажный документ, изготовленный типографским способом, запечатывается в конверт и передается пользователю в комплекте с иными принадлежностями (регистрационной карточкой, дисками с дистрибутивами, руководством пользователя) при приобретении соответствующей лицензии.

Интерпретация результатов и дальнейшие действия

Итак, мы проверили основную массу найденных файлов 1cv*.exe, согласно вышеприведенным рекомендациям попытались определить, надлежащим ли образом функционирует система защиты платформы или она взломана, что создает риск обвинения в незаконном использовании. Эту информацию следует довести до пользователей, но любые решения об удалении файлов, представляющих риск, включая удаление эмуляторов, следует принимать после консультаций с администратором и собственником ЭВМ.

На Шаге 1 мы также обратили внимание, что некоторые файлы могут присутствовать на жестком диске в составе сжатых архивов или упакованных дистрибутивов. Как правило, провести в отношении них эксперимент по запуску, как описано на Шаге 2, проблематично. Целесообразность удаления этих архивов с жесткого диска, равно как и любые манипуляции с ними (распаковку/установку) также целесообразно обсуждать с администратором и собственником ЭВМ.

Кроме проверки системы защиты платформы на следующем этапе целесообразно произвести аудит компьютеров на предмет нахождения прикладных конфигураций, которые пользователи никогда не приобретали, и, соответственно, правом использования которых не обладают. Для этих целей также можно использовать стандартное средство поиска файлов, встроенное в Windows, Эталонная версия конфигурации поставляется в файле 1Cv8.cf* («шаблон»). После начала работы конфигурация и данные хранятся в одном большом файле с расширением *.1cd . Также может обнаружиться файл 1Cv8.dt, в который выгружаются данные вместе с конфигурацией (для архивных целей).